Autentificeringsprocessen

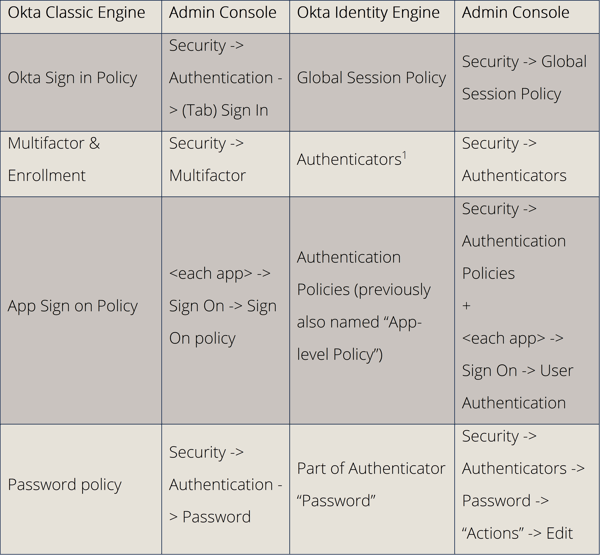

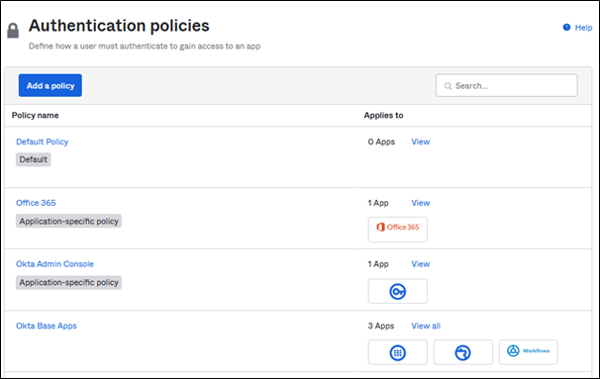

Mens andre ændringer for det meste kun er at omdøbe eller flytte, er de største forskelle mellem Classic og Identity Engine i godkendelsespolitikkerne. Tidligere blev de kaldt "App Sign On Policies" og kunne konfigureres for hver applikation.

Nu har de en mere fremtrædende plads i administrationskonsollen såvel som i autentificeringsstrukturen. Mens de tidligere næsten kunne ignoreres, hvis der ikke var foretaget ændringer, selvom de altid blev brugt, er de nu en integreret del af autentificeringsdesignet.

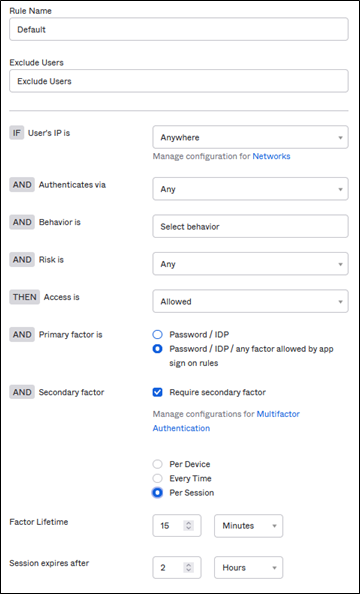

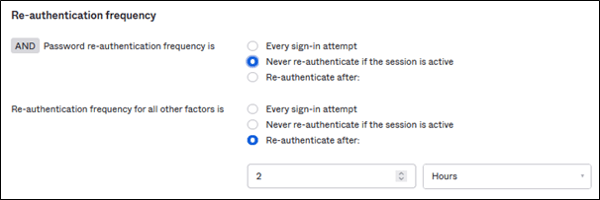

"Global sessionspolitik" angiver konteksten for loginforsøget og definerer et grundlæggende sæt regler for den session, der startes.

Global Session Policy eksempel

Global Session Policy eksempel

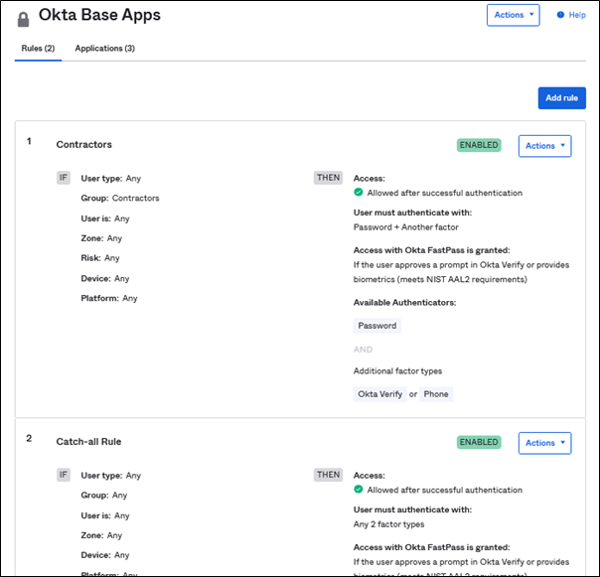

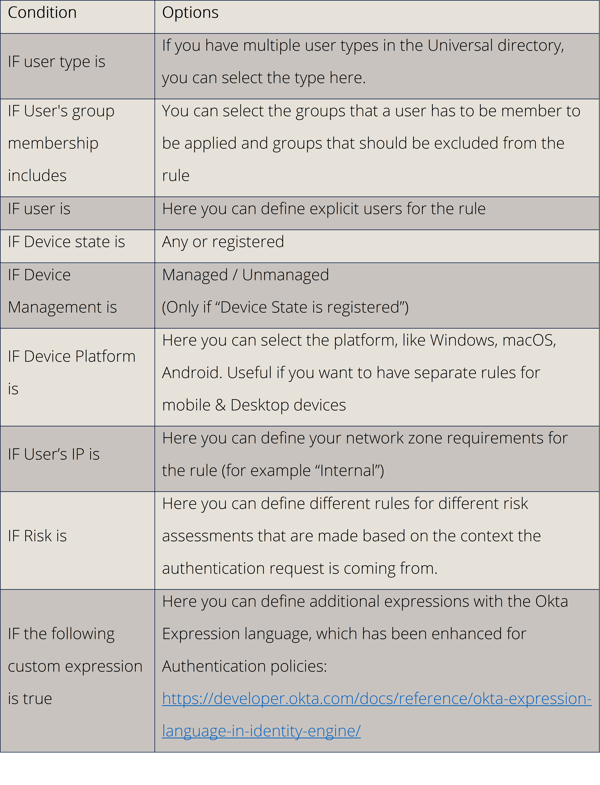

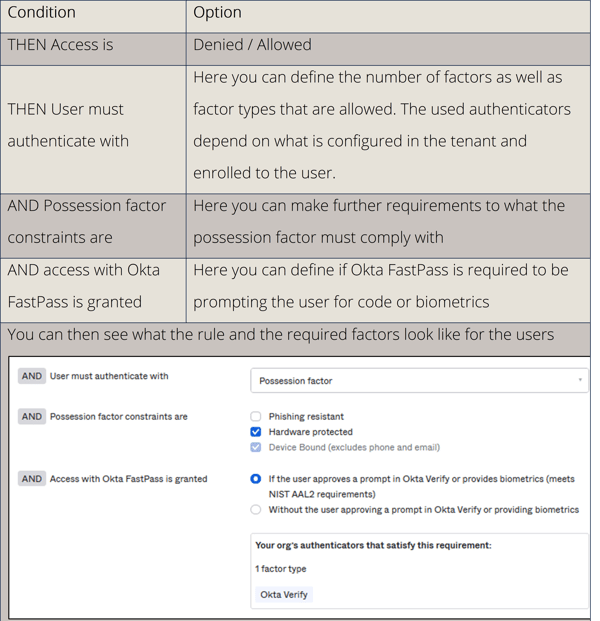

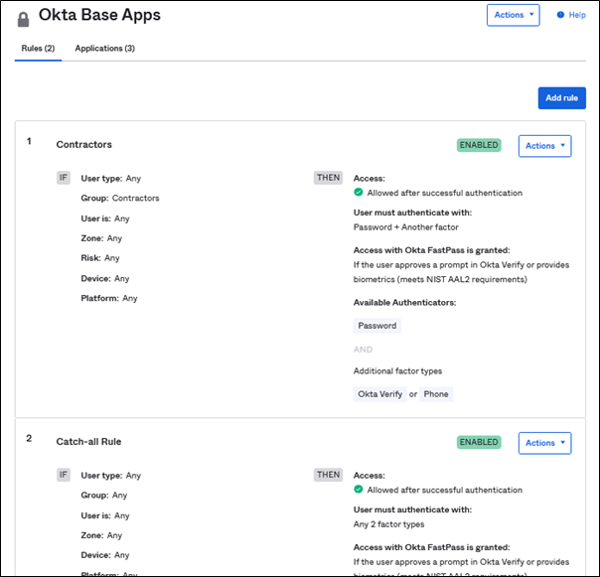

Efter "Global Session Policy", før brugeren får adgang, definerer "Authentication Policy" og deres regler de betingelser og faktorer, der kræves for at give brugeren adgang til hver applikation. *

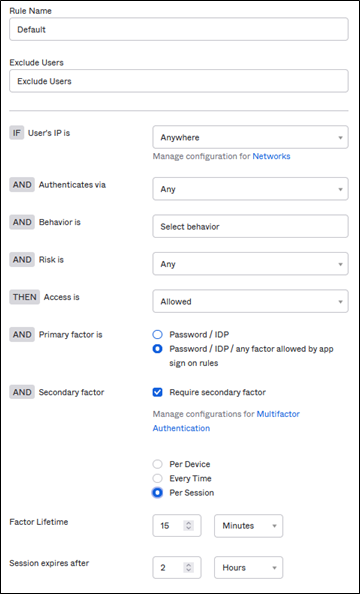

Typisk godkendelsespolitik

Typisk godkendelsespolitik

I dette eksempel får medlemmer af gruppen "Contractors" adgang til disse applikationer med en adgangskode og en ekstra faktor (Okta Verify eller telefon). Andre brugere bruger "Catch-all-reglen".

* Det giver mening at tænke, at både "Okta Dashboard" og "Okta Admin Console" hver især er en applikation i denne sammenhæng. De har også politikker på app-niveau, der gælder for dem.