Okta har etableret sig som den uafhængige cloud-platform til Identity and Access Management. Regelmæssigt i toppen af Gartner Magic Quadrant til IAM og et produkt i konstant forbedring. Som med alle softwareprodukter kræves der dog strukturelle ændringer af og til, der ikke bare kan fjernes eller ændres uden at dreje det store hjul. Det er hvad Identity Engine handler om. Det er ikke et nyt produkt eller en anden slags use case, det er den kendte Okta-platform rekonstrueret.

→ Læs en introduktion til Okta Identity Engine

Nye kunder fra november 2021 og frem er automatisk på Identity Engine. Eksisterende kunder vil blive migreret i løbet af 2022.

Oversigt

Med Identity Engine kan Okta nu overvåge og huske brugerenheder med lokale installationer af Okta Verify på dem. Du kan læse mere om den første del af dette i artiklen om FastPass. Selvom det er fordelagtigt at bruge FastPass til hele funktionssættet, er det ikke et krav for Okta Devices.

Før vi går ind i de tekniske detaljer, er der et par misforståelser om, hvad Okta Devices er:

- Det er IKKE en administrationsløsning til mobile enheder, selvom en MDM kan tilsluttes og information derfra kan bruges.

- Det giver IKKE en metode til at forudspecificere alle virksomheders enheder, før brugerne har tilsluttet dem.

- Det understøtter IKKE alle enheder, som brugere opretter forbindelse til. Hvis en bruger for eksempel forbinder via en browser på en offentlig pc, men bruger sin Okta Verify på smartphonen til godkendelse, er det smartphonen, der vises i enhederne, ikke computeren browseren kører på. Du kan dog konfigurere en politik, der kun tillader visse apps på administrerede, betroede enheder med Okta Verify på dem.

Administrer enheder

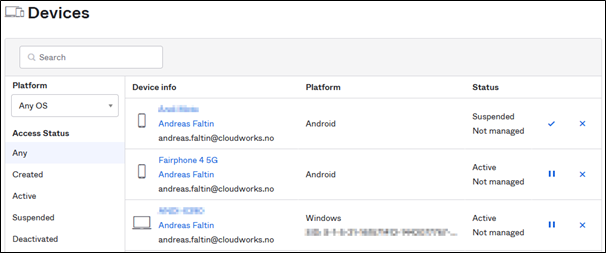

Under Directory → Devices kan du nu se alle brugeres enheder med Okta Verify slået til. På denne side kan du søge efter specifikke platforme eller statusser. For at søge efter en brugers enheder kan du gå til brugeren, hvor du finder fanen "Enheder" på deres profil.

Devices oversigt

Devices oversigt

Suspender enheder

Eksisterende enheder kan administreres ved enten at suspendere eller deaktivere dem. Suspension betyder, at alle sessioner fortsætter med at fungere (undtagen dem på den pågældende enhed), og at brugeren ikke længere kan bruge den pågældende enhed til at etablere en ny session. Suspenderede enheder kan løftes til enhver tid uden at kræve yderligere indsats fra brugerens side.

Deaktivering af enheder

Deaktivering af en enhed betyder, at alle aktive sessioner på enheden samt sessioner, der ikke er Okta Verify, vil blive afsluttet. Hvis enheden genaktiveres, skal brugeren genregistrere enheden.

Under både suspension og deaktivering kan brugeren ikke bruge enheden til Okta Verify-godkendelse (selvom brugen af enheden med adgangskode og en anden faktor - hvis det er tilladt af login-politikkerne - stadig vil virke) eller registrere en ny konto i Okta Verify på denne enhed.

Status for enhedsadministration

Enheder kan betragtes som "administreret" eller "ikke administreret". Som standard er alle enheder "ikke administreret". For at få dem til en administreret tilstand i Okta, skal du forbinde din MDM-løsning til Okta.

Okta kan kun bestemme enhedsadministrationsstatus, hvis Okta Verify er installeret på den pågældende enhed. Okta bruger klientcertifikater (desktop-enheder, Windows og macOS) eller et administrationstip/delt hemmelighed (mobilenheder, iOS og Android) til at afgøre, om en enhed administreres eller ej.

Konfigurer desktop-enheder

For at konfigurere desktop-enheder kan du enten bruge Oktas egen certificeringsmyndighed eller din personlige CA. Protokollen der bruges til at registrere certifikatet på enhederne er SCEP, og registreringen skal konfigureres i din enhedsadministrationsløsning, såsom Jamf Pro, VMWare Workspace One eller Microsoft Intune / MEM. Disse er de i øjeblikket officielt understøttede platforme, selvom andre også vil fungere.

Konfigurer mobile enheder

For at konfigurere mobile enheder kan du hente den hemmelige nøgle fra Okta under Security → Device Integration, og du skal tilføje nøglen til din mobile enhedsadministration for at blive registreret på enhederne. MDM kan derefter implementere Okta Verify med den administrerede app-konfiguration og hemmelige nøgle.

Brug status for enhedsadministration

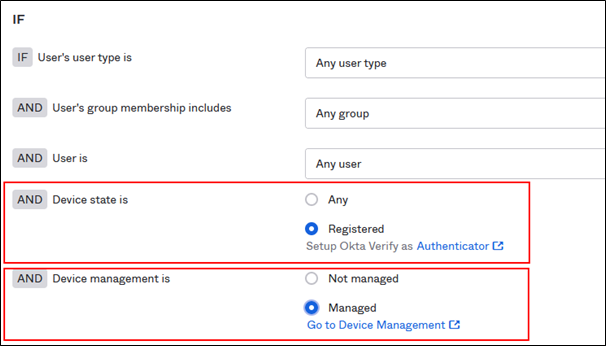

Enhedsadministrationsstatus kan derefter bruges i enhver godkendelsespolitik til at håndhæve sikkerhedsstandarder baseret på, om enheden administreres eller ej:

Godkendelsespolitik - enhedsstatus og administration

Godkendelsespolitik - enhedsstatus og administration

For eksempel kan du håndhæve en ekstra multifaktor på ikke-administrerede enheder, mens du giver brugere på administrerede enheder mulighed for at gå igennem uden. Eller nægt adgang til visse applikationer for ikke-administrerede enheder fuldstændigt.

Yderligere muligheder

Integrer din EDR-løsning

Okta kan også integreres med din EDR-løsning (Endpoint Detection and Response). Når der oprettes forbindelse via Okta, tjekker Okta enheden for kontekst for at træffe beslutningen om adgang, såsom den tidligere nævnte administrationsstatus. Okta kan også indsamle yderligere signaler fra EDR-klienten, der kører på den samme enhed. De aktuelt understøttede løsninger er Crowdstrike og Microsoft Windows Security Center. Der er planlagt support til flere leverandører i fremtiden.

Udtrykssprog for enheder

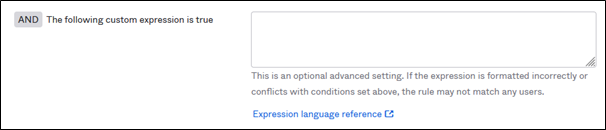

Det kraftfulde Okta Expression-sprog er nu blevet forbedret og kan bruges i godkendelsespolitikker til yderligere at bestemme konteksten for godkendelse:

Brug sproget Okta Expression i godkendelsespolitikker

Brug sproget Okta Expression i godkendelsespolitikker

https://developer.okta.com/docs/reference/okta-expression-language-in-identity-engine/