Grundlæggende giver alle autorisationsservere de samme muligheder for OAuth og OIDC-autorisering. Ved at svare på følgende spørgsmål vil du kunne afklare, hvilken du skal bruge og i hvilken situation:

→ Er Org Authorization Server tilstrækkelig?

Det er den som regel. Da den ikke kræver yderligere licenser til brugerne, bør dette være det første valg.

→ Har jeg brug for yderligere omfang, krav eller andre tilpasninger, som for eksempel et specielt publikum?

I dette tilfælde vil en tilpasset autorisationsserver være det rigtige alternativ. Adgangstoken fra Org Authorization Server kan heller ikke valideres. Hvis din app kræver dette, skal du have en brugerdefineret autorisationsserver.

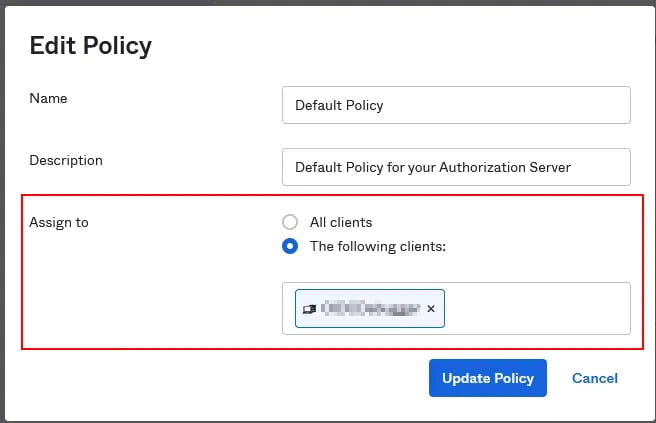

→ Skal jeg oprette en ekstra brugerdefineret autorisationsserver?

Det afhænger af retningslinjer og krav i din organisation. Nogle har separate interne og eksterne systemer, mens andre har dedikerede servere med brugerdefineret autorisation for hver applikation.

Det er derfor vigtigt at sikre, at hvis du ændrer en eksisterende autorisationsserver, så vil dette ødelægge alle eksisterende applikationer. Antallet af autorisationsservere er ikke licenseret, så det er tænkeligt, at det giver mest mening først at begynde med en dedikeret testautorisationsserver, for derefter at tilføje konfigurationen til en eksisterende autoriseringsserver når du går over til produktion.

Okta har også en overblik over mulighederne i autoriseringsserverne.

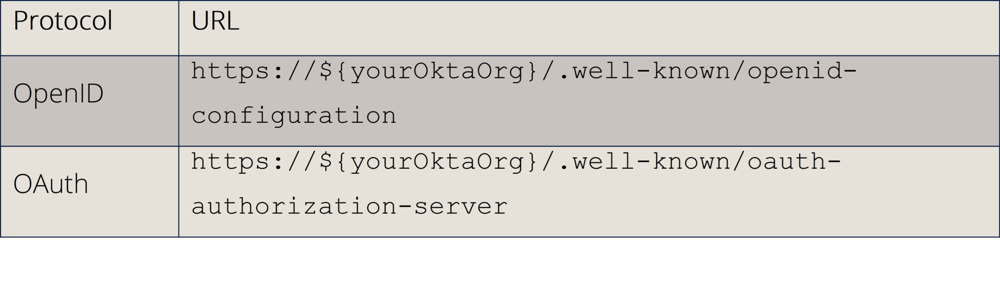

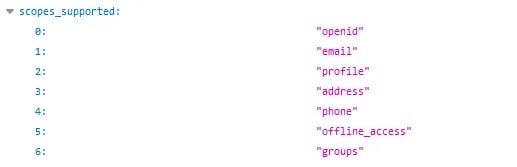

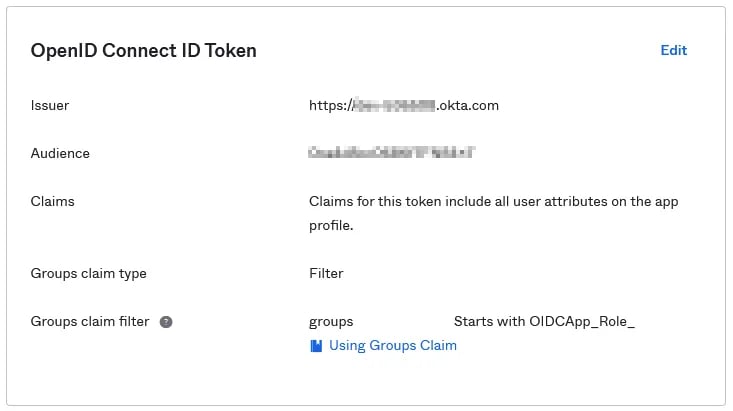

Org Authorization Servers kan ikke tilpasses, men tilbyder ikke desto mindre en bred vifte af krav og omfang, som er egnet til de fleste applikationer. Org Authorization Server understøtter for eksempel gruppeomfang og krav, så programmer der kræver oplysninger om rolle- eller gruppetildeling, ikke kræver en egendefineret autorisationsserver.

Org Authorization Servers kan ikke tilpasses, men tilbyder ikke desto mindre en bred vifte af krav og omfang, som er egnet til de fleste applikationer. Org Authorization Server understøtter for eksempel gruppeomfang og krav, så programmer der kræver oplysninger om rolle- eller gruppetildeling, ikke kræver en egendefineret autorisationsserver.

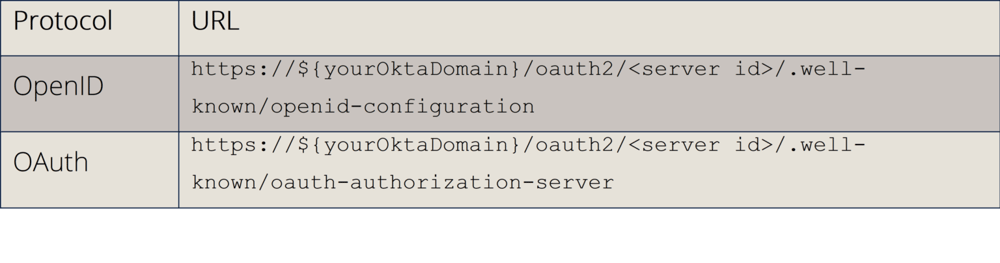

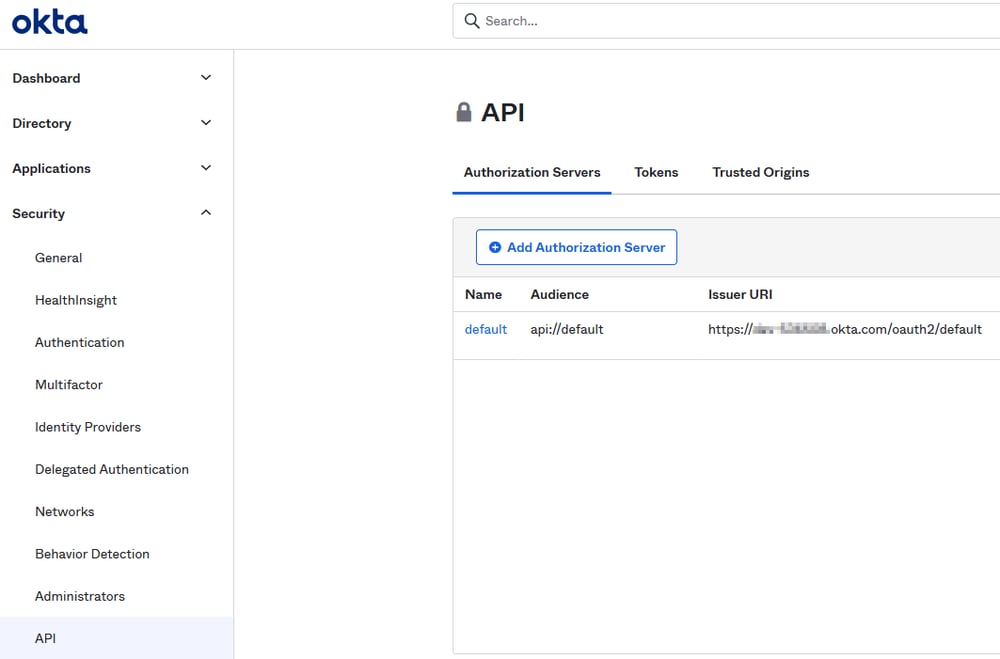

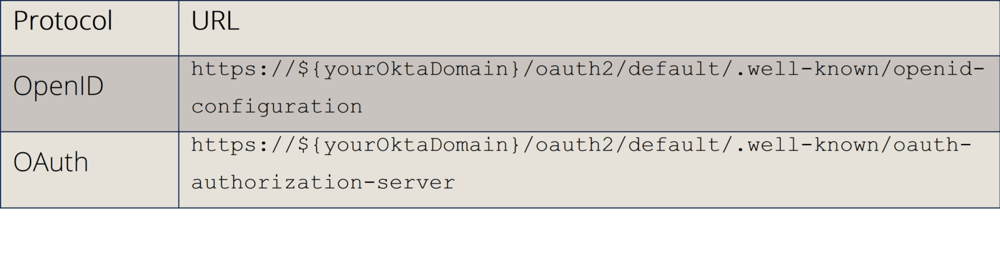

For enhver ekstra Custom Authorization Server:

For enhver ekstra Custom Authorization Server: